728x90

반응형

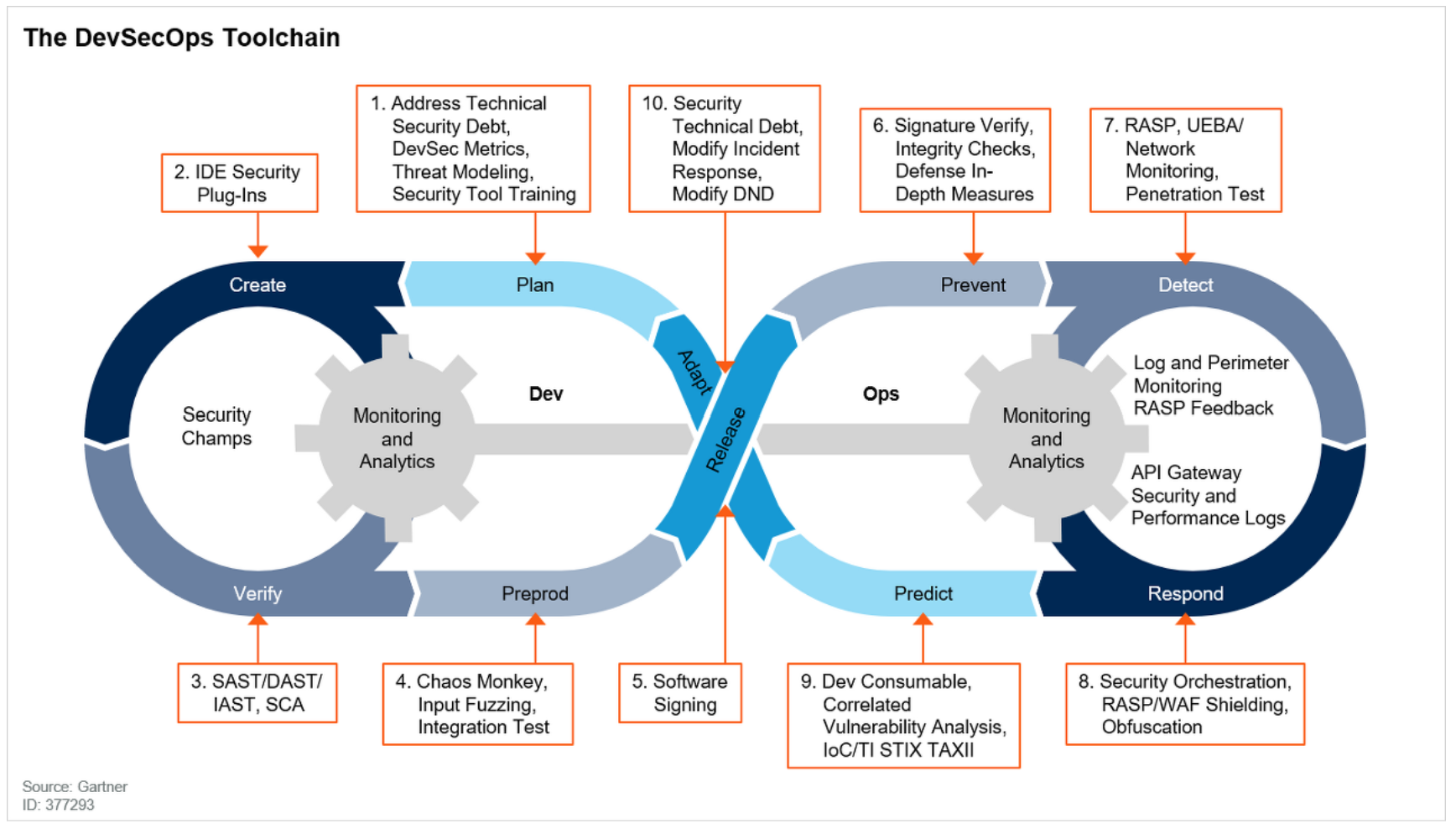

DevSecOps는 개발(Development), 보안(Security), 운영(Operations)의 통합을 의미하며, 소프트웨어 개발과 운영 프로세스에 보안이 자동화되고 통합되는 것을 목표로 하는 접근 방식입니다. 이는 DevOps의 확장 개념으로, 보안 요소를 개발 및 운영의 모든 단계에 포함시키는 것을 중점으로 합니다.

기본 개념

DevSecOps는 소프트웨어 개발 라이프사이클(SDLC)의 초기 단계부터 보안을 고려하여, 애플리케이션과 인프라의 보안 취약성을 최소화하려는 접근 방식입니다. 이를 통해 보안은 후속 작업이 아닌, 개발과 운영의 필수적인 부분이 됩니다.

특징

- 자동화된 보안 통합 : 보안 테스트와 분석을 자동화하여 개발 및 배포 프로세스에 통합합니다. 이를 통해 보안 취약점을 빠르게 식별하고 수정할 수 있습니다.

- 문화적 변화: 보안을 모든 팀의 책임으로 인식하고, 개발자, 보안 팀, 운영 팀 간의 협업을 촉진합니다.

- 지속적인 모니터링 및 피드백: 애플리케이션과 인프라의 보안 상태를 지속적으로 모니터링하고, 실시간 피드백을 제공하여 신속한 대응을 가능하게 합니다.

- 규정 준수 및 정책 관리:보안 규정 준수와 정책 관리를 자동화하여, 규제 요건을 지속적으로 충족시킵니다.

장점

- 향상된 보안:

- 개발 초기부터 보안을 통합하여, 취약점을 조기에 식별하고 해결함으로써 전반적인 보안 상태를 향상시킵니다.

- 빠른 대응 및 수정:

- 자동화된 보안 검사와 모니터링을 통해 실시간으로 보안 문제를 식별하고 신속하게 대응할 수 있습니다.

- 비용 절감:

- 개발 단계에서 보안을 통합함으로써, 후속 단계에서 발생할 수 있는 보안 문제를 예방하고, 이로 인한 수정 비용을 절감할 수 있습니다.

- 규정 준수:

- 자동화된 정책 관리와 규정 준수를 통해, 법적 및 규제 요건을 지속적으로 충족할 수 있습니다.

- 개발 및 배포 속도 향상:

- 보안을 자동화하고 프로세스에 통합함으로써, 개발 및 배포 속도를 저해하지 않고 지속적으로 운영할 수 있습니다.

사례

- Netflix:

- Netflix는 DevSecOps를 통해 애플리케이션 보안을 강화하고 있습니다. 특히, 지속적인 보안 테스트와 모니터링을 통해 잠재적인 보안 위협을 식별하고 대응합니다.

- Amazon Web Services (AWS):

- AWS는 DevSecOps 원칙을 채택하여 보안이 내장된 클라우드 서비스를 제공하고 있습니다. 자동화된 보안 검사, 모니터링, 정책 관리를 통해 클라우드 환경의 보안을 유지합니다.

- Capital One:

- Capital One은 DevSecOps를 통해 금융 서비스의 보안을 강화하고 있습니다. 보안 자동화 도구와 정책을 통해 지속적인 보안 모니터링과 규정 준수를 실현하고 있습니다.

DevSecOps는 보안을 소프트웨어 개발과 운영의 중심에 통합하여, 전반적인 보안 상태를 향상시키고 개발 및 배포 속도를 유지하는 것을 목표로 합니다. 자동화, 문화적 변화, 지속적인 모니터링 및 피드백을 통해 보안 문제를 조기에 식별하고 신속하게 대응할 수 있습니다. 이를 통해 비용 절감, 규정 준수, 개발 및 배포 속도 향상 등의 장점을 제공합니다. Netflix, AWS, Capital One 등 다양한 기업들이 DevSecOps를 채택하여 보안과 운영 효율성을 강화하고 있습니다.

DevSecOps의 구성 요소

1. 계획(Plan)

- 역할: 프로젝트 목표 설정, 요구사항 수집 및 분석, 보안 요구사항 정의.

- 기능: 프로젝트 계획 수립, 위협 모델링, 보안 요구사항 정의.

- 도구: JIRA, Confluence, Microsoft Planner 등.

2. 코딩(Code)

- 역할: 안전한 코드 작성, 코드 리뷰 및 정적 분석을 통해 보안 취약점 제거.

- 기능: 코드 작성, 코드 리뷰, 정적 코드 분석(SAST).

- 도구: Git, GitHub, GitLab, SonarQube, ESLint, Checkmarx 등.

3. 빌드(Build)

- 역할: 소스 코드를 컴파일하고 빌드하는 과정에서 보안 검사를 포함.

- 기능: 자동 빌드, 종속성 관리, 보안 빌드 검사.

- 도구: Jenkins, Travis CI, CircleCI, Azure Pipelines, Maven, Gradle 등.

4. 테스트(Test)

- 역할: 애플리케이션의 기능 및 보안 테스트 수행.

- 기능: 단위 테스트, 통합 테스트, 동적 애플리케이션 보안 테스트(DAST), 보안 스캔.

- 도구: Selenium, JUnit, OWASP ZAP, Burp Suite, Veracode 등.

5. 릴리스(Release)

- 역할: 배포 준비가 된 애플리케이션을 릴리스.

- 기능: 릴리스 관리, 릴리스 승인, 보안 점검.

- 도구: Jenkins, GitLab CI, Travis CI, Spinnaker 등.

6. 배포(Deploy)

- 역할: 애플리케이션을 프로덕션 환경에 배포.

- 기능: 지속적 배포(CD), 배포 자동화, 보안 구성.

- 도구: Kubernetes, Docker, Helm, Ansible, Terraform 등.

7. 운영(Operate)

- 역할: 프로덕션 환경에서 애플리케이션 운영 및 유지보수.

- 기능: 인프라 관리, 보안 패치 적용, 운영 모니터링.

- 도구: Prometheus, Grafana, ELK Stack, Splunk 등.

8. 모니터링(Monitor)

- 역할: 애플리케이션 및 인프라의 성능 및 보안 상태 모니터링.

- 기능: 로그 분석, 성능 모니터링, 보안 이벤트 탐지 및 대응.

- 도구: Prometheus, Grafana, ELK Stack, Splunk, Datadog, New Relic 등.

반응형

DevSecOps에서 보안의 역할 깊이 있게 알아보기!

DevSecOps에서 보안의 역할은 소프트웨어 개발 라이프사이클(SDLC)의 모든 단계에서 보안을 통합하고 자동화하는 것입니다. 이를 통해 보안 취약점을 조기에 발견하고, 빠르게 수정하며, 애플리케이션의 전반적인 보안성을 강화합니다.

보안의 역할

| 구분 | 내용 |

| 보안 계획(Planning) |

|

| 코딩(Code) |

|

| 빌드(Build) |

|

| 테스트(Test) |

|

| 릴리스(Release) |

|

| 배포(Deploy) |

|

| 운영(Operate) |

|

| 모니터링(Monitor) |

|

활용할 수 있는 도구

- 정적 애플리케이션 보안 테스트(SAST) 도구

- SonarQube: 소스 코드 품질과 보안을 분석하는 도구.

- Checkmarx: 코드 리뷰와 보안 취약점 검사를 자동화하는 도구.

- Fortify: 소스 코드 보안 분석 도구로, 다양한 언어를 지원.

- 동적 애플리케이션 보안 테스트(DAST) 도구

- OWASP ZAP: 오픈 소스 웹 애플리케이션 보안 스캐너.

- Burp Suite: 웹 애플리케이션 보안 테스트를 위한 상용 도구.

- AppScan: IBM의 웹 애플리케이션 보안 테스트 도구.

- 종속성 관리 도구

- Snyk: 오픈 소스 라이브러리의 보안 취약점을 검사하고 수정하는 도구.

- Dependabot: GitHub 통합 도구로, 종속성 업데이트 및 보안 경고를 관리.

- WhiteSource: 오픈 소스 보안 및 라이선스 관리 도구.

- 보안 구성 관리 도구

- Terraform: 인프라를 코드로 관리하며, 보안 구성을 자동화.

- Ansible: 구성 관리 및 애플리케이션 배포를 자동화하는 도구.

- Chef: 인프라 자동화 도구로, 보안 설정을 코드로 관리.

- 시크릿 관리 도구

- HashiCorp Vault: 시크릿, API 키, 비밀번호 등을 안전하게 저장하고 접근을 제어.

- AWS Secrets Manager: AWS 서비스 통합 시크릿 관리 도구.

- Kubernetes Secrets: Kubernetes 환경에서 시크릿을 안전하게 관리.

- 보안 모니터링 도구

- Prometheus: 시스템 및 애플리케이션의 메트릭을 모니터링하고 경고를 설정.

- Grafana: 데이터 시각화 및 모니터링 대시보드를 제공.

- ELK Stack (Elasticsearch, Logstash, Kibana): 로그 데이터를 수집, 분석, 시각화하는 도구 세트.

- Splunk: 머신 데이터를 수집하고 분석하여 보안 인사이트를 제공.

728x90

반응형

'DevOps' 카테고리의 다른 글

| 무중단 배포란 무엇인가? (롤링 배포, 블루-그린 배포, 카나리 배포) (0) | 2024.07.15 |

|---|---|

| [젠킨스] Jenkins란 무엇인가? 개념 부터 간단 예시 알아보기! (0) | 2024.07.12 |

| [Ansible UI] Ansible UI 도구 모두 알아보기![Tower, Semaphore, AWX] (0) | 2024.06.21 |

| [GitOps] GitOps란 무엇인가? (0) | 2024.06.11 |

| [APIOps] APIOps란 무엇인가 ? (0) | 2024.06.04 |