STRIDE는 마이크로소프트에서 개발한 위협 모델링 프레임워크로, 보안 전문가들이 시스템에서 발생할 수 있는 다양한 유형의 위협을 식별하고 분석하는 데 사용됩니다. STRIDE는 각각의 영어 단어의 첫 글자를 딴 6가지 위협 요소로 구성됩니다: Spoofing (스푸핑), Tampering (변조), Repudiation (부인), Information Disclosure (정보 유출), Denial of Service (서비스 거부), Elevation of Privilege (권한 상승)

1. Spoofing (스푸핑)

스푸핑은 시스템 내의 인증을 우회하여 공격자가 다른 사용자나 시스템으로 가장하는 것을 의미합니다. 주로 사용자 인증 정보(예: 사용자명과 비밀번호)를 도용하여 발생합니다.

예시: 공격자가 피싱 이메일을 통해 사용자의 로그인 정보를 획득한 후, 해당 정보를 사용해 은행 웹사이트에 로그인하는 경우. 이로 인해 공격자는 사용자의 계좌에 무단으로 접근할 수 있게 됩니다.

2. Tampering (변조)

변조는 데이터나 시스템을 불법적으로 변경하는 행위를 말합니다. 공격자는 데이터를 전송하는 중간에서 가로채 변경하거나, 저장된 데이터를 수정할 수 있습니다.

예시: 공격자가 온라인 쇼핑몰의 데이터베이스에 접근해 가격 정보를 변경하는 경우. 예를 들어, 100달러짜리 상품의 가격을 1달러로 수정해 이를 구매하는 상황입니다.

3. Repudiation (부인)

부인은 특정 행동을 했음을 부인할 수 있는 경우를 의미합니다. 즉, 사용자가 특정 행동을 했다는 증거가 없는 상황을 말합니다. 로그 기록이 없거나 충분하지 않으면 발생합니다.

예시: 사용자가 온라인에서 고가의 상품을 구매하고 나서, 자신은 결제를 하지 않았다고 주장하는 경우. 시스템에 거래 기록이나 로그가 제대로 저장되어 있지 않다면, 이를 입증하기 어렵습니다.

4. Information Disclosure (정보 유출)

정보 유출은 민감한 정보가 허가되지 않은 사용자에게 노출되는 것을 의미합니다. 데이터가 전송 중이거나 저장된 상태에서 보호되지 않는 경우 발생합니다.

예시: 웹 애플리케이션의 취약점을 이용해 공격자가 데이터베이스에서 고객의 개인정보(예: 이름, 주소, 신용카드 정보)를 탈취하는 경우.

5. Denial of Service (서비스 거부)

서비스 거부는 시스템이나 네트워크 자원을 과부하시키거나 불법적으로 접근을 차단하여 정당한 사용자가 서비스를 이용하지 못하게 하는 공격입니다.

예시: 공격자가 대량의 트래픽을 특정 웹사이트로 보내서 서버를 과부하시키고, 그 결과 정당한 사용자가 해당 웹사이트에 접근할 수 없게 되는 경우.

6. Elevation of Privilege (권한 상승)

권한 상승은 공격자가 일반 사용자 계정의 권한을 관리자 수준으로 상승시켜 시스템을 제어하는 것을 의미합니다.

예시: 일반 사용자가 시스템의 취약점을 이용해 관리자 권한을 획득하고, 이를 통해 다른 사용자 계정을 생성하거나 시스템 설정을 변경하는 경우.

STRIDE 분석의 활용

STRIDE 분석은 시스템의 설계 단계에서 잠재적인 위협을 식별하고 완화하기 위한 전략을 개발하는 데 유용합니다. 예를 들어, 스푸핑을 방지하기 위해 강력한 인증 메커니즘을 도입하고, 변조를 막기 위해 데이터 무결성 검사를 적용하며, 정보 유출을 막기 위해 데이터 암호화를 사용하는 등의 보안 대책을 수립할 수 있습니다.

이처럼 STRIDE 모델을 활용하면 체계적이고 종합적인 보안 대책을 마련할 수 있습니다.

STRIDE 분석 Tool

| 구분 | 내 |

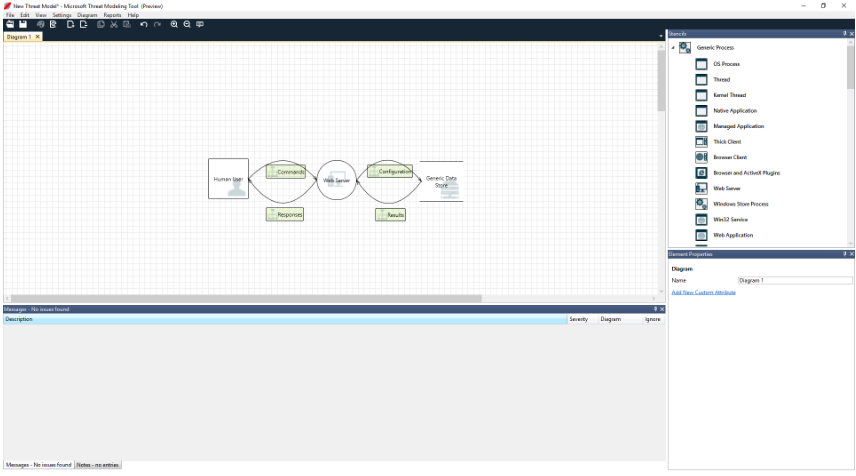

| Microsoft Threat Modeling Tool | 마이크로소프트에서 제공하는 Threat Modeling Tool은 STRIDE 분석을 위한 대표적인 툴입니다. 이 툴은 데이터 흐름 다이어그램(DFD)을 작성하고, 각 구성 요소에 대한 잠재적인 위협을 식별하는 데 도움을 줍니다. 주요 기능:

|

| OWASP Threat Dragon | OWASP(Open Web Application Security Project)에서 제공하는 Threat Dragon은 오픈 소스 위협 모델링 툴로, 웹 기반으로 동작하며 사용하기 쉽습니다. STRIDE 모델을 기반으로 위협을 식별하고 시각화하는 데 도움을 줍니다. 주요 기능:

|

| IriusRisk | IriusRisk는 위협 모델링 및 보안 요구 사항 관리를 위한 상용 툴입니다. STRIDE 모델뿐만 아니라 다양한 위협 모델링 접근 방식을 지원하며, 자동화된 위협 분석과 보안 요구 사항 관리 기능을 제공합니다. 주요 기능:

|

| ThreatModeler | ThreatModeler는 엔터프라이즈 수준의 위협 모델링 툴로, 자동화된 위협 분석과 보안 설계 개선을 위한 기능을 제공합니다. STRIDE 모델을 포함한 다양한 위협 모델링 접근 방식을 지원합니다. 주요 기능:

|

'보안' 카테고리의 다른 글

| [Security] OWASP란 무엇인가? (0) | 2024.06.28 |

|---|---|

| [CORS] CORS (Cross-Origin Resource Sharing)란 무엇인가? (0) | 2024.05.30 |

| TLS 1.3에 대해 알아보자 (0) | 2023.03.28 |

| [보안 인증] ITSEC란 무엇인가? (0) | 2019.06.11 |

| [보안 인증] TCSEC 이란 무엇인가? (0) | 2019.06.09 |